字體:小 中 大

字體:小 中 大 |

|

|

|

| 2012/04/27 03:40:56瀏覽8516|回應1|推薦53 | |

此篇文章刊登在TWCERT/CC電子報2012 第15期發行日期:2012/03/05專題報導,內容主要描述網路使用者在使用公司單位、政府單位、學校單位之內部網路上網連線時,何種因素會對內部網路產生效能降低之因素,事實上內行人都知道是"網路連線數(Sessions)",所以有些管理者購置IDP(或者防火牆)設備具備限制網路連線數功能來解決此問題,但是這篇文章從P2P報表來探討上述解決方案是錯誤觀念,由於現今的CoreSwitch(L3)的背板頻寬及封包交換效能提升很多,但是Edge CoreSwitch(L3)的背板頻寬及封包交換效能就沒有CoreSwitch(L3)來得強,所以內部隱藏式網路瓶頸就因此產生,或許這篇文章有人同意此觀念有人不同意,我只是闡述我看到的數據,科學來自人性需求,但是科學也是要數據證明,這個發現我不敢居功,是中興大學網路管理者賴莉菲老師發現告訴我,我才深入探討,學校單位已購置阻擋P2P下載功能設備,但是網路使用者心存僥倖心態,反正P2P下載軟體起動後就會自動連線也不用人守在軟體旁邊,但是這些眾志成城的使用者已經影響到其他遵守規則使用者的權益,因為這些旁大的網路連線數已經對效能比較低的Edge CoreSwitch(L3)產生效能降低的影響。 刊登在TWCERT/CC電子報網址: http://newsletter.certcc.org.tw/epaper/201203/report1_1.html 一. 前言 二. 從P2P報表看到隱藏式網路瓶頸(Analysis) 三. 真實案例 四. 建議方案(Implementation proposal) 五. 隱藏式網路危機之一 六. 隱藏式網路危機之二(UDP Flood Attack) 七. 結論 1. 前言 造成內部網路瓶頸的顯著因素有網路流量太高及網路Sessions(flows)數太多,這是一般網路管理者都了解的知識,而網路流量太高一般使用單位都購置網路流量配額功能(Quota)設備來解決這個問題。至於造成網路Sessions數太多之因素有很多,例;蠕蟲(Worm)及P2P下載等問題是比較明顯因素,蠕蟲(Worm)造成內部網路癱瘓問題一般網路管理者已經知道最嚴重有CoreRed及 Sassar等蠕蟲(Worm),對於P2P下載問題一般網路管理者都會購置過濾P2P下載程式功能設備或防火牆(IPS)設備啟動過濾Sessions(flows)數功能來解決這個問題,購買上述這些設備真的能解決P2P下載程式造成Sessions(flows)數太多的因素嗎?或許有些網路管理者會說購置過濾P2P下載程式功能設備是為了解決P2P下載程式侵犯軟體著作權法,這也是很多網路管理者真正購買此設備的真正原因。 2. 從P2P報表看到隱藏式網路瓶頸 一般使用單位網路管理者認為購置過濾P2P下載程式功能設備,可避免使用者侵犯軟體著作權法這是正確觀念,又購買防火牆(IPS)設備來限制Sessions(flows)數,這是望梅止渴方式並不能解決久旱逢甘霖的需求,何以見得?從下列之網路架構圖來了解此問題:

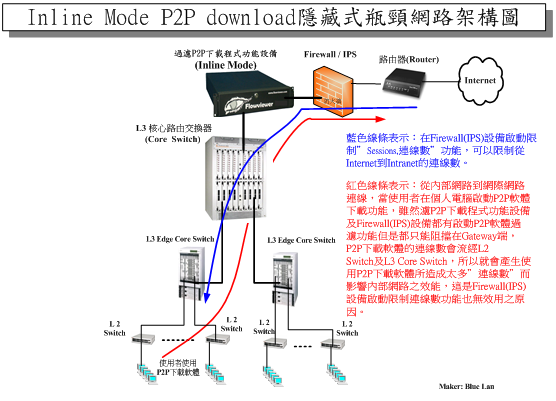

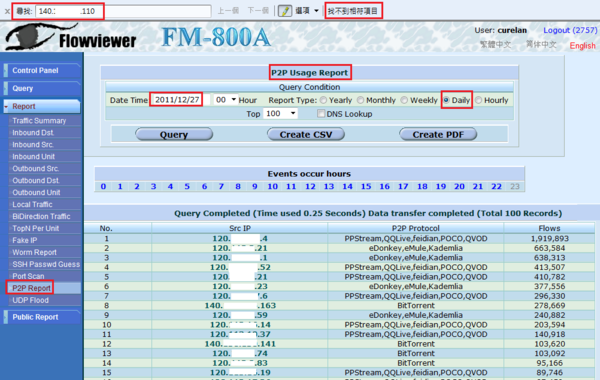

藍色線條表示在Firewall(IPS)設備啟動限制”Sessions(flows),連線數”功能,可以限制從Internet到Intranet(內部網路)的連線數,所以此功能只能限制從Internet到Intranet的連線數,但是如果產生大量Sessions(flows)數的源頭是在內部網路呢? 紅色線條表示從內部網路到網際網路連線,當使用者在個人電腦啟動P2P軟體下載功能,雖然濾P2P下載程式功能設備及Firewall(IPS)設備都有啟動P2P軟體過濾功能但是都只能阻擋在Gateway端,P2P下載軟體的連線數會流經L2 Switch及L3 Core Switch,所以就會產生使用P2P下載軟體所造成太多”連線數”而影響內部網路之L3 Core Switch效能,這是Firewall(IPS)設備啟動限制連線數功能也無效用之原因,因為產生大量Sessions(flows)數的源頭是在內部網路使用P2P下載軟體所造成。 有些網路管理者也了解此道理所以提出將此設備放置在L3 Edge Core Switch與L3 Core Switch之間,如此就可解決大量連線數流經L3 Core Switch而避免承載過重影響效能,這是錯誤觀念?因為L3 Core Switch一定比L3 Edge Core Switch效能更好所以才會放置在網路主幹位置,L3 Core Switch都會承載過重更何況L3 Edge Core Switch。 3. 真實案例 此真實案例是由吳鳳科技大學詹明傑圖資長提供,詹圖資長認為提供這些P2P報表有助於其他單位了解P2P下載程式,對於內部網路造成瓶頸之嚴重性,所以由下列P2P日報表得知,過濾P2P下載程式功能設備放置在網路最出口端也就是Gateway端,已經成功將使用者啟動P2P下載程式功能阻擋,使用者是不能使用P2P連線,但是使用者還一直在P2P連線,主要希望是否有漏網之魚,使用者不知道這會造成內部網路隱藏式瓶頸,因為Sessions(flows)數太多也會造成網路瓶頸的產生,一般網路管理者認為將P2P下載程式阻擋就沒事,殊不知,使用者一直嘗試P2P連線而造成網路隱藏式瓶頸。 P2P報表如下圖,有助於網路管理者更了解內部網路瓶頸,但是;了解此方面 瓶頸是否有解決之道才是最終目的。

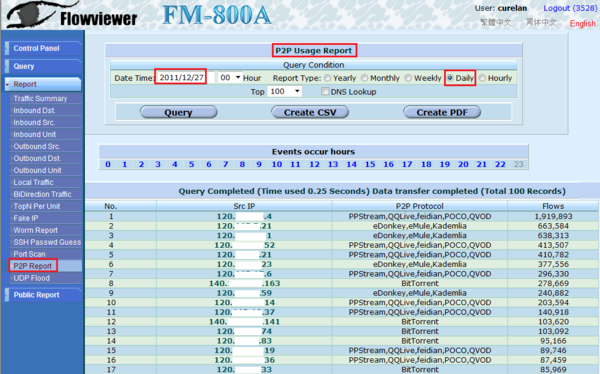

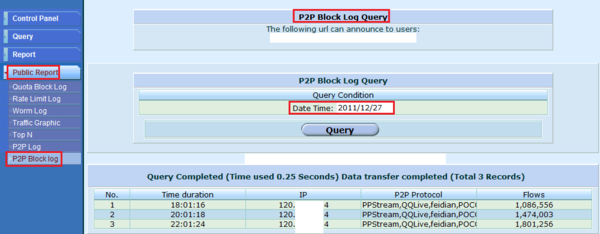

4. 建議方案(Implementation proposal) 中興大學網路管理者賴莉菲老師提出將使用者之P2P連線報表,統計累積到一定Sessions(flows)數也就是由各單位自行制定Sessions(flows)數之數目,然後由放置在Inline Mode的設備系統來阻斷一小時讓使用者不能網際網路連線以示懲處。 吳鳳科技大學詹明傑圖資長提出除了上述功能,還必須搭配P2P公開報表可以讓使用者查詢自己所使用累積的Sessions(flows)數,此目的讓使用者心服口服,設備系統還要提供被斷線的使用者會在電腦開啟IE時,在使用者電腦顯示被斷線的原因狀態,讓使用者趕快關掉P2P連線。以下就是吳鳳科技大學使用此功能的範例:設定使用者一天內P2P報表之Sessions(flows)數達到1,000,000個,放置在Inline Mode的設備系統阻斷一小時讓使用者不能網際網路連線,如下列報表:此IP的使用者因為執行PPStream,被設備系統偵測到Sessions(flows)數超過1,000,000個而被阻斷網際網路一小時。當然也可以設定100,000個為標準,從上述報表得知還有12個IP也會被阻斷網際網路連線。

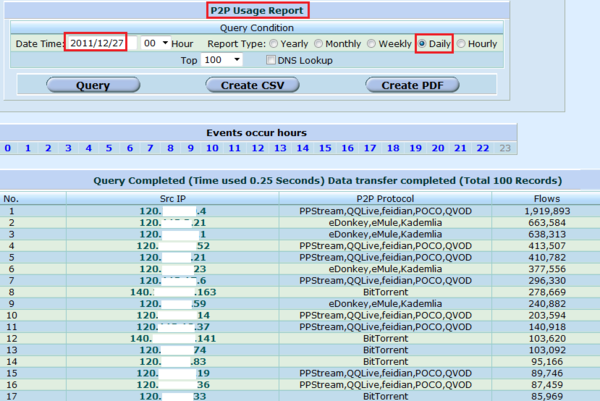

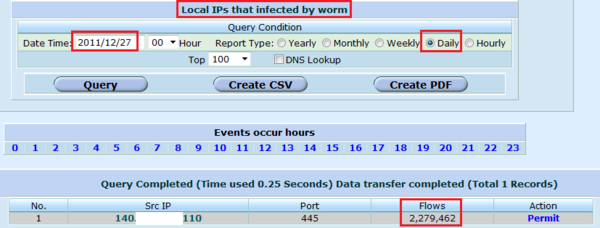

5. 隱藏式網路危機之一 蠕蟲(Worm)造成內部網路癱瘓問題一般網路管理者已經知道最嚴重有CoreRed及 Sassar等蠕蟲(Worm),當時發生這二個事件時防火牆(IPS)的病毒碼一直趕不上蠕蟲的變種變化速度,導致全球網路經濟損失高達上千億美元,所以IEEE學會才會提出NBAD(Network Behavior Anomaly Detection)技術的論文; “簡單說此技術是採用行為模式來偵測蠕蟲(Worm),而不是跟防火牆(IPS)設備採用蠕蟲病毒碼”,採用行為模式來偵測蠕蟲(Worm)是根據有破壞性而且會快速感染每個IP,其感染後會造成大量Sessions(flows)數來癱瘓整個內部網路,此技術判定蠕蟲跟P2P下載軟體和執行VOD(隨選視訊)是不同的,在此不針對理論細節探討,因為IEEE學會有很多篇論文描述此技術,要探討以行動模式偵測到蠕蟲決絕對不是以會造成大量Sessions(flows)數為判斷標準,當然蠕蟲(Worm)有分為快速劇烈型造成大量Sessions(flows)數和緩慢型,以下提供報表就是在同一天真正偵測到蠕蟲(Worm) 跟P2P下載軟體和執行VOD(隨選視訊)是不同的。 在2011年12月27日有蠕蟲(Worm)報表跟P2P下載軟體和執行VOD(隨選視訊)報表。從下列報表得知被偵測到感染蠕蟲(Worm)的IP產生2,279,462個Sessions(flows)數和P2P下載軟體所產生的Sessions(flows)數不相上下。

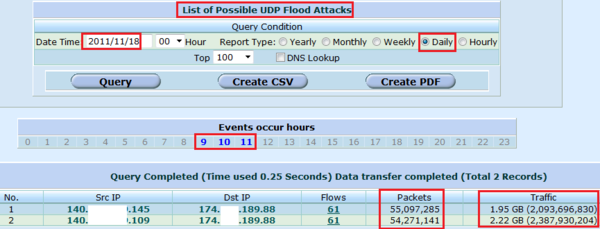

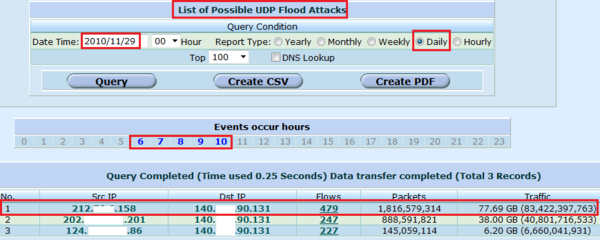

6. 隱藏式網路危機之二(UDP Flood Attack) 駭客是用被假借之IP單點發送大量的UDP偽造網路封包,來攻擊某一特定網站使該網站造成癱瘓之目的,而目前最常使用就是UDP Flood攻擊,因為駭客只需要一台電腦即可攻擊,所以攻擊程式是屬於”劇烈型”會對被假借IP之內部網路產生Core Switch效能下降之影響,當然駭客也會同時假借很多個IP來攻擊目標,有些警告性UDP Flood攻擊所產生的UDP偽造網路封包比較小,對於被假借使用單位的Core Switch效能也影響較小,有些嚴重性惡意攻擊所產生大量UDP偽造網路封包除了會癱瘓被攻擊網站,同時也會對被假借IP的使用單位Core Switch產生嚴重效能下降之影響,幾乎造成被假借IP的使用單位內部網路全面癱瘓,所以使用單位開始注意到這個嚴重問題。 何謂警告性跟嚴重性惡意攻擊,我們從網路流量收集設備之報表來了解,例;從下列報表了解,平均2分鐘產生927,182個封包數以UDP方式,產生傳輸量為33.60 MB。

從報表得知使用單位有二個IP同時被假借來攻擊同一IP,但是報表並沒有顯示攻擊方式細節何以見得是UDP Flood攻擊,細節之報表以第1個IP來顯示。

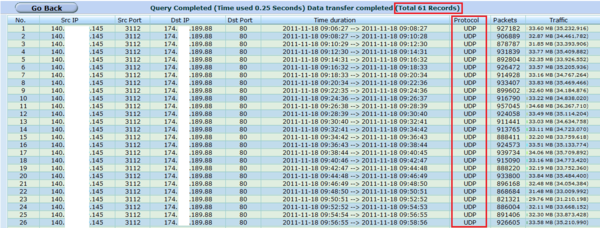

從上述的網路流量報表得知平均2分鐘產生927,182個UDP封包數,產生傳輸量為33.60 MB之方式來攻擊,共經過3小時產生55,097,285個UDP封包數,產生總傳輸量為1.95 GB。此方式我把它歸類為警告性攻擊,這種歸類是見仁見智,因為還有更嚴重會把2萬多台電腦之使用單位內部網路癱瘓的UDP Flood攻擊方式。 何謂嚴重性惡意攻擊?我們從網路流量收集設備之報表來了解,例;從下列報表了解,共經過5小時產生1,816,579,314個UDP封包數,產生總傳輸量為77.69 GB。

從報表得知使用單位有三個IP同時被假借來攻擊同一IP,細節之報表以第1個IP來顯示。

7. 結論 (1)、從P2P報表得知尋找最佳方式解決隱藏式網路瓶頸,避免錯誤投資設備節省預算。 (2)、採用行為模式來偵測蠕蟲(Worm)是根據有破壞性,絕不是以會造成大量Sessions(flows)數為標準,否則會將P2P下載軟體和執行VOD(隨選視訊)誤判為蠕蟲(Worm)。 (3). UDP Flood Attack會造成被假借IP之內部網路癱瘓及被攻擊端之網路癱瘓,絕不是只有被攻擊端才是受害者,所以每個使用單位不可以用”自掃門前雪,莫管他人瓦上霜”的心態來看UDP Flood Attack。 |

|

| ( 知識學習|檔案分享 ) |