|

|

文章數:18 |

分析收集Netflow資料來判斷駭客入侵及攻擊 分析收集Netflow資料來判斷駭客入侵及攻擊 |

| 不分類|不分類 2017/10/08 05:49:38 |

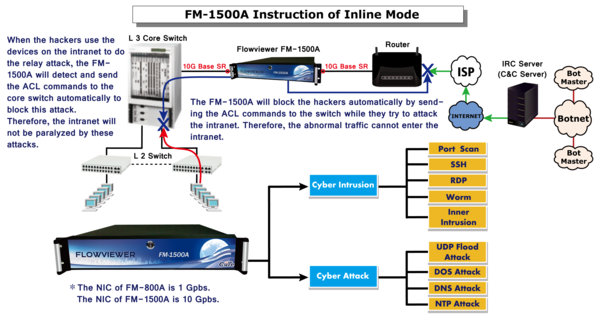

目前一般在市場上的IPS (Intrusion Prevention System)設備都是用signature技術來過濾、比對經過設備的packet,藉以偵測駭客入侵,並利用threshold功能來判斷駭客攻擊。以signature技術偵測駭客入侵的架構並不是不好,但是此技術的主要缺點是當異常packets來攻擊或relay attack時,這些巨大的異常packet會使得利用packet來進行分析、過濾的設備其硬體效能耗費甚鉅 (如:C P U運轉過高、記憶體資源使用過多…等),進而產生當機現象,以IPS設備做實驗,並以軟體模擬DOS攻擊製造大量Flow(Session)攻擊IPS設備,看設備的CPU使用率跟Flow(Session)攻擊數的比率情況,也就是X軸是Flow(Session)攻擊數,Y軸是設備的CPU使用率,並繪圖出曲率圖,如果數據做的越多應該市趨近直線,成線性關係也就是正比,再從二度空間推到三度空間,當Z軸是時間,在何時IPS設備會當機?其次,由於這類型的設備是利用signature技術來進行比對,因此必須針對新型的入侵特徵碼去更新signature,方得能辨識出哪些是屬於駭客入侵。 使用Netflow資料來分析駭客入侵及攻擊,包括利用來源位址(the source IP address)、目的位址(the destination IP address)、時間(time duration)、傳輸協定與埠號(transport protocol and port number)、連線數(the number of session/ flow)、封包數(the number of packet )與傳輸量(traffic)。就像大數據的原理一般,我們可以透過分析龐大的IP資料,找出其行為規律性等規則,藉以分辨是否為駭客入侵或攻擊的行為,在IEEE的論文期刊中也都可以看到有人發表與這項技術原理相關的文章。而利用Netflow資料來分析時,就不免要談到另一個問題:Netflow輸出的取樣率(sample rate)。假如Netflow輸出的取樣率設定為1 : 1000,其意義就是在1000個flow中取1個flow作為代表。所以當使用單位採購的設備是接收1:1000的Netflow資料時,就一定不能準確地判斷駭客入侵及攻擊。因為當使用單位遭受駭客1百萬個flow攻擊時,在設備上只有顯示1000個flow。如此巨大誤差,這個設備當然就不能準確地判斷出攻擊,這是無庸置疑的。另外,如果你們有人質疑Cisco設備在輸出Netflow samplerate是1:1 時,是否會影響設備本身的效能。我們可以告訴各位,依我們設備實際在使用單位接受sample rate 1:1測試時,該單位網路管理者告訴我們,那項設定並不會影響設備本身的效能,Cisco設備沒有如此差。如果是產品本身接受sample rate 1 : 1時會產生當機現象,就應該致力改善設備效能,而不是把責任推到Cisco設備上。 治科資訊(Curelan Technology Co. Ltd)開發出的設備:Flowviewer,就是採用分析Netflow資料的技術。由於Flowviewer是接收Netflow sample rate 1 : 1的資料,不需要利用signature過濾、分析巨大異常攻擊的packet,因此當設備被放置在Inline模式下,不會發生硬體效能急速被耗損的現象,當然也不會有因此當機的問題。此種技術是優於signature技術的,在此種架構亦可以使用Listen模式,但是為什麼我們要採用Inline模式?原因在於每天駭客以robot入侵實在太多,以我們在使用單位測得的結果。平均每天進行入侵的I P數量(不是packets)就有300多個,有時候一天就有高達600多個I P在進行入侵。如果在core switch下ACL (Access Control List )的阻擋(deny)指令太多,會影響core switch的效能。由於考量到這點,我們才會建議使用者將Flowviewer放置在Inline模式,利用Flowviewer設備本身去阻斷入侵的IP。但放置在Inline模式下,使用者必定會擔心萬一設備發生損壞時,會對網路環境造成影響。所以我們在2008年就採用當硬體(hardware)或韌體(firmware)損壞時,設備會進入automatic bypass模式。如此一來,即便是設備損壞時,也不會造成使用單位對外連線中斷。此功能是預設搭載於Flowviewer上,不須額外添加費用加購。 一般而言,我們會建議使用者將Flowviewer設置於router與core switch 中間。但如果使用單位有IPS設備,我們則會建議將Flowviewer放置在IPS與core switch中間。因為大部分癱瘓使用單位的攻擊都來自被駭客relay attack的外部IP而造成。以下我們會用數個實際例子來說明。 接著我們來分析為什麼網路會癱瘓的原因,駭客攻擊有二種攻擊方式: 1.UDP Flood Attack: 被植入木馬程式(Trojan horse)的IP產生大量UDP封包來攻擊目標,導致被攻擊的網路或網站癱瘓,例:SYN Flood攻擊也是屬於UDP Flood Attack,但是以收集IP資料模式來分析UDP Flood Attack並不須要分類SYN Flood攻擊。 例;

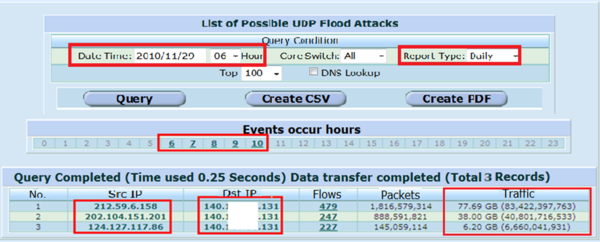

On November 29, 2010, a central national university internal IP was attacked by three foreign IPs: 212.59.6.158 (Lithuania) 202.104.151.201 (Chinese) 124.127.117.86 (Chinese) via UDP Flood Attack. This attack caused the entire campus network to shut down. 由Flowviewer設備偵測到UDP Flood Attack,且知道來攻擊的IP--也就是知道敵人在那裡,此時處理方式就是通知在上一層的ISP人員,將這三個IP阻斷就能恢復使用單位對外頻寬。為什麼要通知上一層的ISP人員?因為使用單位租用對外頻寬有限,而這些異常網路流量會塞滿整個線路讓正常packets受到擠壓而癱瘓對外連線。異常網路流量不可能憑空消失,沒有所謂的黑洞理論可以讓異常網路流量憑空消失或將此異常網路流量導到某個地方就可以恢復使用單位對外頻寬, 一定要在上一層ISP阻斷來攻擊的IP才能解決問題. 1. DOS Attack: 被植入木馬程式(Trojan horse)的IP產生大量Sessions(flows)數攻擊目標,導致被攻擊的網路或網站癱瘓。此攻擊方式就是利用這些異常Sessions(flows)所經過的設備都會發生硬體效能被大量消耗的問題,最後造成設備癱瘓或是當機。 例:

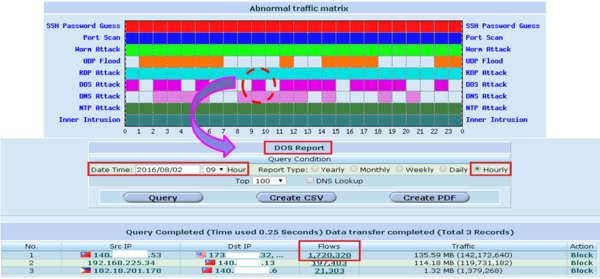

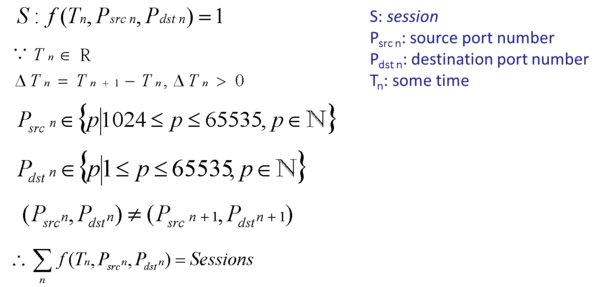

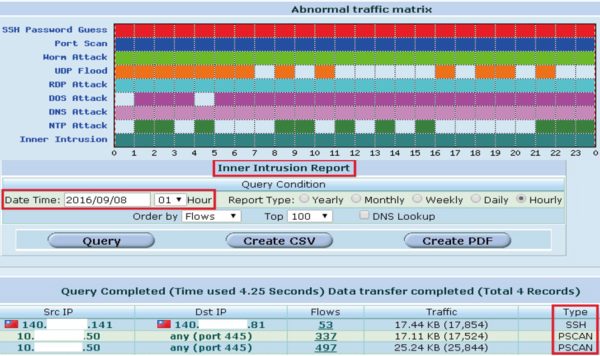

使用單位的IP被relay attack產生1,720,320 sessions(flows)造成Core Switch硬體效能會被大量的消耗,例:Core Switch的CPU運轉過高導致影響交換packets效能,進而造成整個網路被癱瘓。 由Flowviewer設備偵測到DOS Attack且知道被relay attacks的IP,也就是知道敵人在那裡,此時處理方式就是由Flowviewer設備自動下ACL(Access Control List )命令到Core Switch上。以阻擋指令(deny)的方式,而且是下在In的介面上,避免這些異常的sessions(flows) 消耗Core Switch的CPU資源。 3. IPS (Intrusion Prevention System)設備是採用threshold功能來判斷駭客攻擊,此功能是監控經過本身設備的packet及sessions(flows),以每秒產生packet及sessions(flows)數量去計算(count),尤其對象是media stream時,很容易造成誤判。當異常Sessions(flows)來攻擊時,導致設備本身硬體效能會被大量的消耗,最後造成設備癱瘓或是當機。 4.動態查詢功能: 此功能可提供用戶查詢指定時間內某特定IP的歷史紀錄,亦可供電信警察作為追查犯罪紀錄。查詢的時間範圍若在6小時內,查詢結果可在30秒內完成。若想要查詢特定IP長時間的歷史紀錄(如:3, 6, 9 ,12個月),則可利用批次查詢的功能進行查詢。由於此功能會花費較長時間,因此我們採用排程的方式進行處理,當完成查詢後,使用者可隨時點擊「查看」來觀看結果。 綜合以上,我們可以知道遇到UDP Flood Attack及DOS Attack該如何處理。 Flowviewer設備雖然放置在Inline Mode,但是採用導入netflow架構,本身不會對經過的packet及sessions(flows)有任何動作,所以在網路架構上看來就跟一條線路沒有什麼兩樣。只有在設備偵測到Port Scan, Worm, SSH, RDP駭客入侵時,才會啟動設備阻斷功能,由於設備是針對IP進行阻擋,所以只需要拆解封包表頭(Head),自然對硬體效能不會有很大影響. 我們自行開發數學演算法,可以快速將亂數的packet及sessions(flows)歸類到相同IP。設備每5分鐘就將收集到的netflow進行一次分析,在1秒內就可以判斷出是否為駭客入侵及攻擊,並啟動自動阻斷功能。 根據我們在使用單位觀察Flowviewer設備情況,大部份攻擊都是relay attack。與其他攻擊的比例是99:1,也就是被駭客借頻寬去攻擊外部IP而導致內部網癱瘓。不要以為被駭客借用頻寬就不會導致網路癱瘓,使用我們設備的單位大部份都是大學。或許不同單位會有不同比例,以紐約證券交易所及聯合航空被癱瘓為例,如果此單位沒有收到駭客勒索信,一定是被駭客relay attack而導致網路癱瘓,這是我們的判斷。 我們也創造出相關的數學方程式來做為判斷駭客入侵及攻擊的機制,再加上實際單位的使用經驗。因為使用單位會告知設備是否有誤判情況。如果有誤判發生,我們會修正判斷式,直到使用單位說沒有誤判情況發生為止。 關於上述方程式,我們的Youtube頻道有簡單的解說 https://www.youtube.com/watch?v=yX_wp2oedYM 裡面也有關於「Simulate hacker attack_ Top 6 ways of hack attacks and how to protect」的影片 https://www.youtube.com/watch?v=vKweWU82okI Inner intrusion function(內對內入侵功能): 內部入侵偵測功能是Flowviewer獨有的功能。它能防範來自內部網路的入侵,這個功能對於使用封閉網路的單位(如:政治、軍事、金融)是非常有用的。在台灣,就有一個情治單位利用Flowviewer找出內部惡意人員。幾年前,就發生駭客竊走Facebook的使用者資料。在我看來,此事件發生的原因是由於Facebook的內部員工下載了一個被植入木馬程式的應用程式。幸運的是,該台電腦上並未存有敏感性的資料或使用者資訊。事實上,企業會將這類的資料存放在特定的伺服器中,而非一般的個人電腦上。所以駭客會利用這台已感染木馬的IP去入侵其他內部設備的IP,直到他們找到使用者資料為止。不幸的是,多數的IPS設備只重視來自外部的攻擊與入侵,這使得來自內部的入侵變成最脆弱的一環。如下圖所示,它能夠證明Flowviewer確實具備偵測與阻擋內部入侵的能力。

簡單來說,我們可以知道使用signature技術的設備是需要拆解封包才能進行比對、過濾。在面對巨大流量時,這樣的系統架構首要面對的問題便是硬體效能會被大量的消耗,最後造成設備癱瘓或是當機。然而使用Netflow資料去進行分析的設備便不必擔心此種問題。駭客知道IPS產品的弱點與漏洞,這就是為何他們總是使用最新的程式去入侵與攻擊政治、軍事、金融的網路。

|

| 最新創作 |

|

||||

|

||||

|

||||

|

||||

|

||||

| 精選創作 |

|

||||

|

||||

|

||||

|

||||

| 最新影像 | 3 本 40 張 |

|

|

|

|||||||||