字體:小 中 大

字體:小 中 大 |

|

|

|

| 2023/12/27 17:31:20瀏覽219|回應0|推薦0 | |

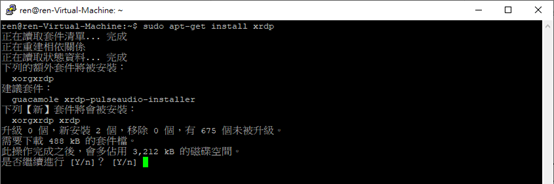

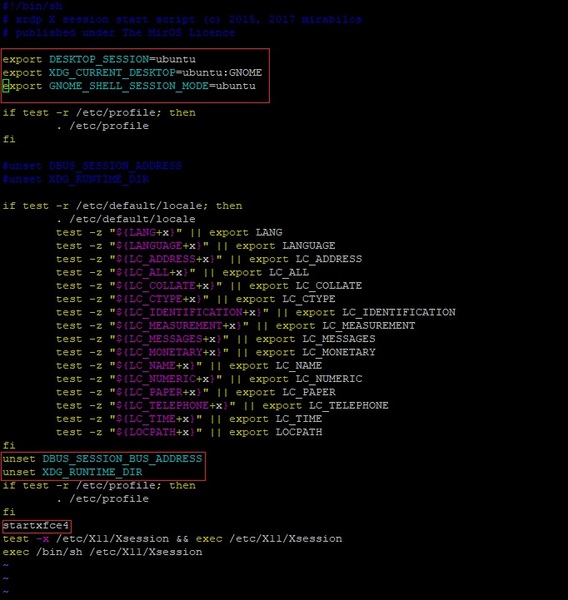

Windows的使用者大多都習慣使用圖形介面,而當Windows使用者要去連線使用Linux的環境時,大多都是使用文字介面做連線。而對於文字介面不熟悉的使用者也可以使用Xrdp(X windows Remote Desktop Protocol)這套的中繼程式來幫忙完成Windows遠端桌面可以直接連接Linux。而近來在對於惡意攻擊這塊除了寫死防火牆等網路路由設定外,也可以 安裝Fail2ban 這個套件來輔助大家達到封鎖惡意攻擊的常用連線。 遠端桌面安裝 1.安裝Xrdp

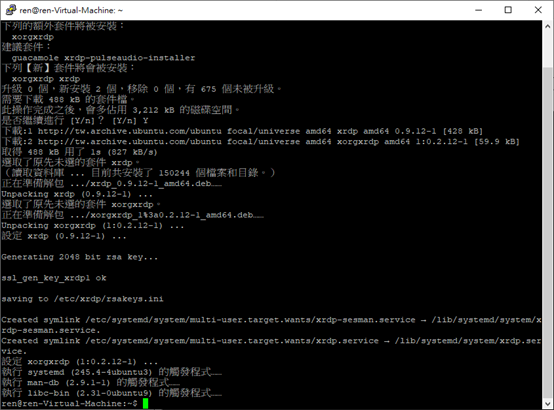

2.安裝xfce4圖形介面

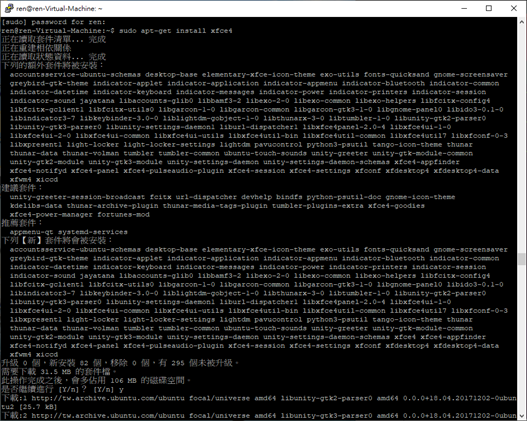

3.設定參數避免黑屏或連線閃退等目前常遇到的問題。

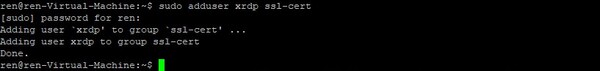

4.新增xrdp遠端桌面使用者憑證授權存取

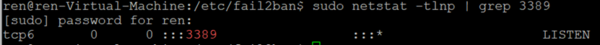

5.設定xrdp登入使用者桌面的預設桌面環境 6.確認防火牆連線是否有開通

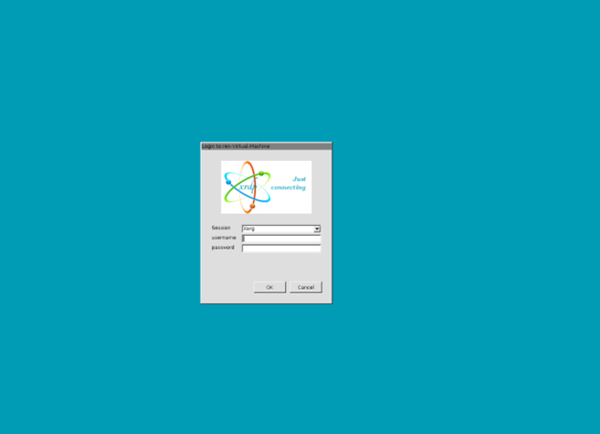

7.遠端登入畫面

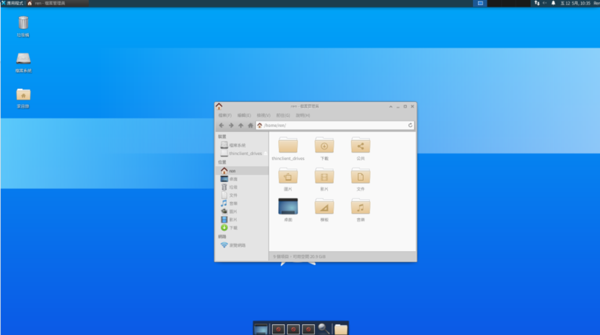

8.登入xfce4桌面

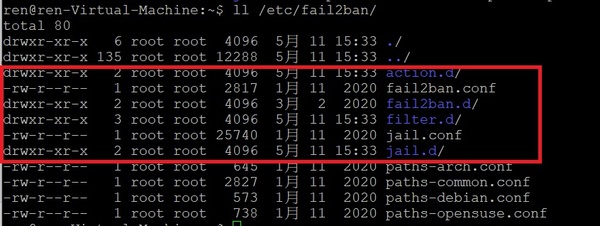

除了使用xrdp外也可以使用如:X2GO,RDP以及VNC等的遠端軟體來實現windows可以直接遠端桌面操作Linux作業系統。當然圖形介面有圖形介面的好處優點,能夠圖形與文字介面兩者之間使用的很順暢,來因應不同的情況去做使用這樣能讓我們事半功倍! 安裝Fail2Ban 1.sudo apt-get install fail2ban 2.安裝完成後/etc/fail2ban底下會有這些檔案分別代表:

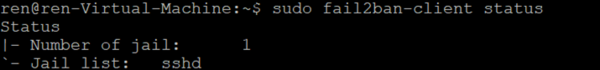

3.Fail2ban偵測的方式: 4.先備份Jail.conf設定檔: 5.檢查目前開啟的設定 sudo fail2ban-client status

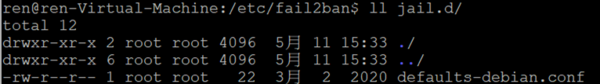

6.發現有一個jail設定執行中,檢查一下是哪個檔案有啟動。

7.檢查 jail.d底下設定檔已經有一個enabled=true的設定。

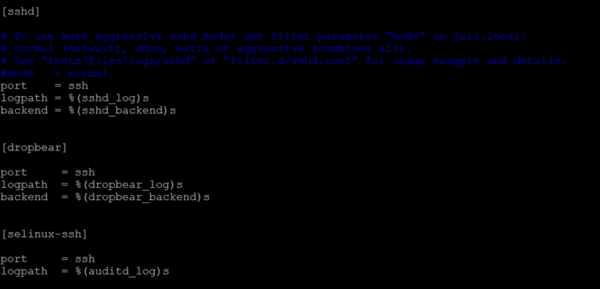

8.Sudo vim /etc/fail2ban/jail.conf查看設定參數。

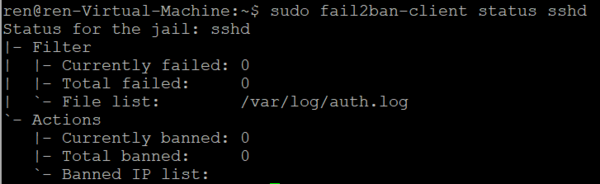

9.查看目前啟動的Jail檔設定與封鎖狀態

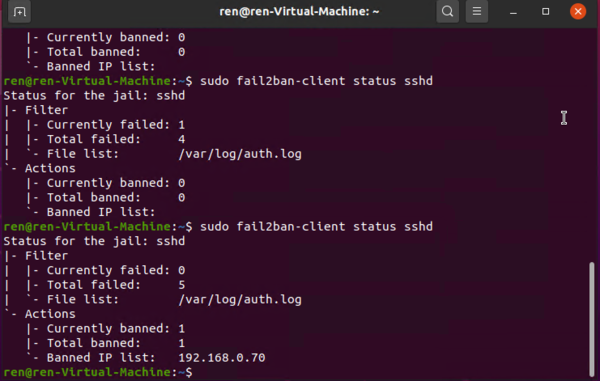

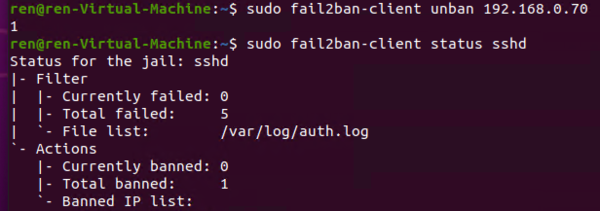

10.測試登入封鎖,故意輸入錯誤,第五次錯誤後立刻被封鎖

11.手動解除封鎖

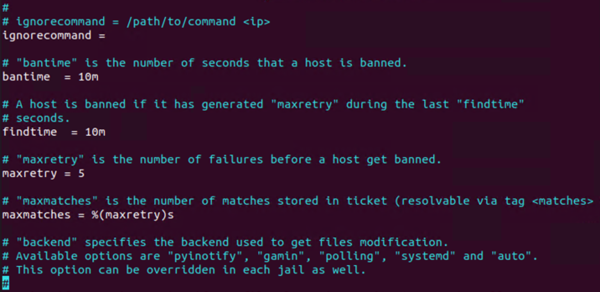

12.封鎖設定值可以參考 /etc/fail2ban/jail.conf

Jail.conf設定有一個預設值,如果節點內沒有設定,才會套用Jail.conf內的預設參數來做使用。 除了大家常用的sshd防止惡意登入外,也可以自己新增想監控的port服務去做設定,如常用的Fail2ban封鎖如:SSH、Apache、FTP、postfix等。 新的設備除了設定防火牆規則,以及網路設備的設定外,現在還有新的選擇!就是使用Fail2ban來防止電腦受到惡意攻擊。 Fail2ban也可以設定通知信來做告知系統管理者,讓管理者底下設備遭受攻擊時,可以即時收到訊息來應對這些惡意連線。 |

|

| ( 知識學習|其他 ) |